Írta: Dr. Fülöp Adrienn Éva

2020. január 17. 8:00:00 CET

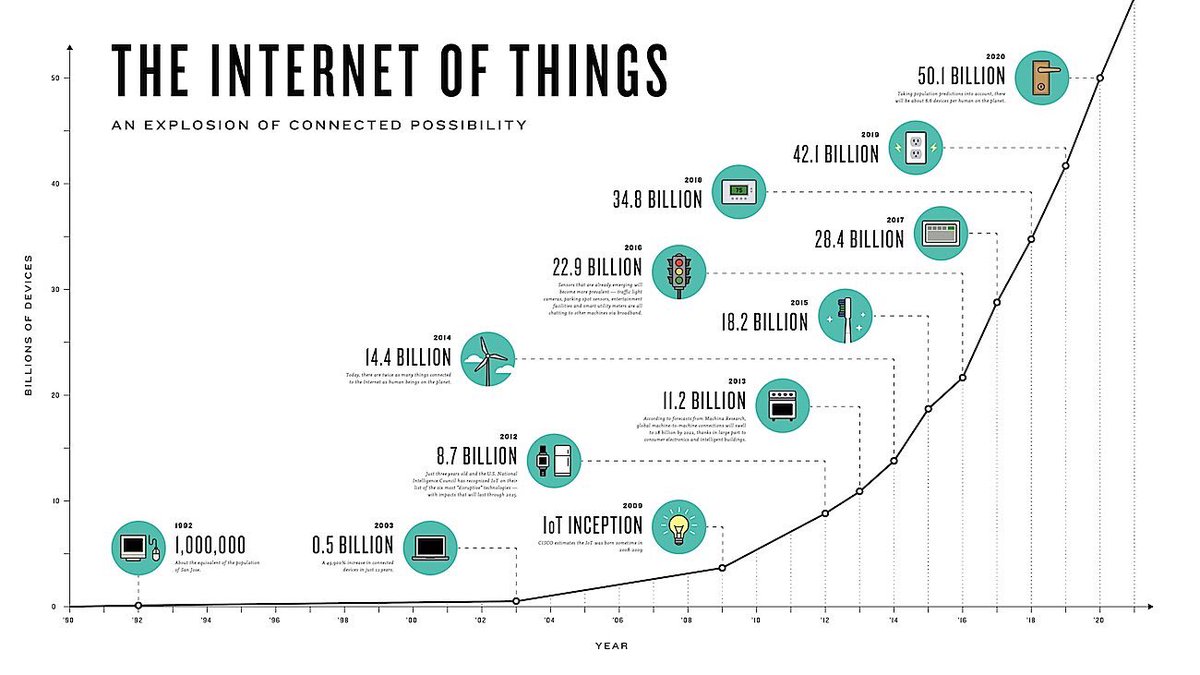

Meglepő számokkal találkoztunk a minap azzal kapcsolatosan, hogy várhatóan hány IoT eszköz fog az internetre csatlakozni 2020-ban. Egyes források 50 milliárd feletti számot, más források még merészebbek voltak, és 75 milliárd feletti számot emlegettek.

Korábban is foglalkoztunk már az ipari rendszerek kiberbiztonságának jogi aspektusaival. Ezúttal az IoT eszközökre történő jogosulatlan belépés témakörét járjuk körbe a Holló, Vas & Fülöp Ügyvédi Társulás segítségével.

Dr. Fülöp Adrienn Éva és Dr. Vas Eszter összefoglalója

Az Internet of Things (precíz magyar fordításban: dolgok internete) mögött olyan technológia áll, amellyel a mindennapjainkban használt eszközök (például háztartási gépek, autók, de ipari gyártósorok is) az interneten keresztül elérhetőek, és emellett képesek egymással akár emberi közreműködés nélkül, önállóan is kommunikálni.

Az ipari IoT megoldásokkal például akár egy egész gyártósor elérhető és üzemeltethető távolról is. Számos hazai ipari vállalatnál azonban a technológiai fejlődés ellenére mind a mai napig sérülékeny rendszerek találhatók – tudtuk meg a Com-Forth Kft. szervezésében, a Beyond the Hype meetupsorozat részeként megtartott, ICS SECURITY - Kiberbiztonság az Iparban című ipari biztonsági előadáson. Nem ritka dolog ugyanis, hogy az ipari megoldások 20-25 éves módszereken, technológiákon alapulnak, ráadásul a biztonságra sem fordítanak annyi figyelmet a cégek, mint kellene. Ezek a régi, korábban zárt hálózatok manapság sok esetben összekapcsolódnak az irodai vagy más IT hálózattal, így kitéve a teljes ipari rendszert egy újfajta, egyre több odafigyelést igénylő fenyegetettségnek.

Kép forrása: Twitter

A fenti számok ennek fényében azért egészen elképesztőek, mert az internetre kilógatott eszközökhöz egy közepesen tehetséges kalandor pár kattintással hozzá tud férni. Még egy olyan embernek is sikerülhet részeredményeket elérni pl. a Shodan.io keresőjének segítségével, aki a Wi-Fi konfigurációval a mai napig küzd. A Shodan-t 2009-ben John Matherly hobbiként kezdte fejleszteni azzal a céllal, hogy a különböző, internetre csatlakoztatott eszközöket a megszokottól eltérő módon katalogizálja. A kereső mára kiváló eszköz lett arra, hogy sérülékeny, internetre csatlakozó eszközöket keressünk, ráadásul anonim módon lehet használni. Aki tehát ügyesen keresi, az meg is találhatja akár azokat az eszközöket is, amelyekre a cégünk működése és bevétele épül. Ha pedig már megtalálta, pár további kattintással be is tud jutni és irányítani is tudja az ipari rendszereket.

Hogy mennyire okoz ez problémát jogi szempontból az ipari rendszerek esetében? A válasz: eléggé. Ugyanis a modern technológiák biztosította „lehetőségeket” a bűnözők előszeretettel ki is használják. Az információs rendszerrel visszaélés, mint törvényi tényállás megvalósulásának egyik gyakori esete az, amikor a jogosulatlan belépésre kizárólag azért kerül sor, hogy egy adott számítógépet arra használjanak, amire egyébként nem lennének jogosultak (például hozzáférés szerverhez). A jogosulatlan belépés irányulhat arra is, hogy az elkövetők pl. jelszó-feltörő programokat futtassanak a nagyobb teljesítményű eszközökön. Az elkövetők emellett előszeretettel használnak több, a művelethez nem feltétlenül szükséges számítógépet arra, hogy ezáltal elrejthessék a személyazonosságukat, vagy az elkövetés helyét.

Ahogyan korábbi cikkünkben említettük, a jogi szabályozás nem képes lépést tartani a technológiai fejlődéssel, a Btk.-ban szereplő tényállások esetében a nyomozóhatóságok is lényegében csak a klasszikus számítógépes bűncselekményeket értik, így ezeket a bűncselekményeket nagyfokú látencia jellemzi (az anonimitás kedvez a bűnelkövetőknek, nehéz a felderítés). Az ipari rendszerek üzemeltetőire és karbantartóira hárul tehát a feladat, hogy a megelőzés (prevenció) módszerével próbálják az internetre csatlakoztatott eszközeiket védeni.

Azt ugyanis már a Szkadafalva ellen indított támadásban láthattuk, hogy egy valóban tehetséges hacker a jogosulatlan belépéssel milyen károkat tud okozni akár gyárakban, akár kritikus infrastruktúrákban kizárólag egy internetre „kilógatott”, látszólag ártalmatlannak tűnő eszköz felhasználásával. Nem szabad elfelejteni: a kiberbűnözők mindig abból az irányból közelítenek, ahonnan a legkevesebb védelmet sejtik / remélik.

Mivel önmagában az internetre „kilógatott” eszközökbe történő engedély nélküli belépés jogsértést valósít meg, ilyen észlelése esetén feltétlenül javasolt egy szakértő felkeresése, illetve a hatóság értesítése.

Ezúton is köszönjük a cikk megírását Dr. Fülöp Adrienn Évának és Dr. Vas Eszternek, a Holló, Vas & Fülöp Ügyvédi Társulás ügyvédeinek

2011 óta dolgozom jogászként. 2019 márciusától a Holló, Vas & Fülöp Ügyvédi Társulás egyik alapító ügyvéd tagjaként végzek ügyvédi tevékenységet. A társulás létrehozásának elsődleges célja az volt, hogy az önálló praxissal rendelkező ügyvéd tagok a csapatmunka és a sokszínűség biztosításával maximálisan ki tudják szolgálni az ügyfelek igényeit. A klasszikus jogterületek mellett igyekszünk az új, kevésbé szabályozott és kialakult joggyakorlattal nem rendelkező területeket is nyomon követni és ezekben ügyfeleink részére segítséget nyújtani.